Indice dei contenuti

ToggleLa protezione delle informazioni è sempre stata vista come una necessità, sia per motivi di sicurezza che semplicemente per motivi di privacy.

Dalla seconda guerra mondiale, una guerra più tecnologica della prima guerra mondiale o della guerra fredda, la parte di codifica degli ordini era elementare.

Per questo, al di là degli scontri militari e degli operativi, c’erano attori che conducevano le proprie battaglie per scoprire le prossime mosse del nemico. Più o meno come Battlefield o gli scacchi, ma più intenso.

Di conseguenza, sia come ingegneri che come spie, la loro missione principale era quella di decifrare il messaggio in codice dei nemici.

Anche ai tempi di Giulio Cesare, militare romano, venivano eseguite in modi più semplici ma più astuti.

Ne è un esempio il cifrario di Cesare, che consisteva nello spostare una lettera (ex S) nella terza lettera successiva (ex V). Ovviamente, questo aveva lo scopo di proteggere i messaggi con importanti contenuti militari.

Detto questo, possiamo notare che gli sforzi di codifica sono esistiti fin dai tempi antichi. Naturalmente, sono diventati sempre più raffinati, soprattutto ora, in un’era completamente digitale in cui la maggior parte dei processi viene eseguita su Internet.

Quindi, quanto sia fondamentale uno dei concetti chiave nello scenario delle criptovalute: la crittografia.

Allaccia le cinture, perché oggi faremo un breve tour di cos’è e come funziona la crittografia.

Cos’è la crittografia?

La crittografia è il processo di conversione di un testo o di un’azione specifica (ad es. Transazioni) in un risultato comprensibile a una persona o ad un sistema non autorizzati.

In altre parole, è un metodo di archiviazione e trasmissione di dati in una forma particolare, il cui scopo è che solo i destinatari possano leggerli ed elaborarli.

Si basa principalmente su algoritmi matematici e pratiche informatiche. Inoltre, ha diverse utilità, come la protezione dei dati da furto o alterazione e l’autenticazione degli utenti.

I suoi maggiori contributori furono Claude Shannon e Warren Weaver, che, negli anni ’40, proposero la teoria dell’informazione, che, in breve, spiega come funziona la trasmissione e l’elaborazione delle informazioni.

Nell’universo delle criptovalute, questa tecnica è stata la base essenziale per fornire loro una natura decentralizzata, sicura e anonima. Questo, perché codifica e decodifica i dati su una rete senza richiedere un’autorità centrale (una banca).

Ciò può essere fatto per mezzo di hardware o software, come i protocolli o gli algoritmi che conosciamo oggi.

A cosa serve la crittografia nelle criptovalute?

La crittografia moderna si occupa di quattro aspetti:

-

- Riservatezza: le informazioni non possono essere comprese da chiunque non sia incluso nel processo.

- Integrità: le informazioni inviate non possono essere modificate.

- Non ripudio: garantisce al destinatario di una comunicazione che il messaggio è stato originato dal mittente e non da chi si spaccia per mittente . Impedisce inoltre al mittente o all’autore del messaggio di affermare di non aver inviato il messaggio.

- Autenticazione: il mittente e il destinatario possono confermarsi a vicenda. Cioè, possono assicurarsi di essere utenti reali e non macchine o truffatori.

Pertanto, gli aspetti cui sopra elencati sono finalizzati a:

-

- Garantire la sicurezza delle transazioni e dei partecipanti che si verificano all’interno della rete.

- A tutela di eventuali doppie spese.

- Verificare il trasferimento di risorse digitali e token.

- Controllare il trasferimento di risorse digitali e token.

Come funziona?

In poche parole, la crittografia può essere ridotta a tre processi:

-

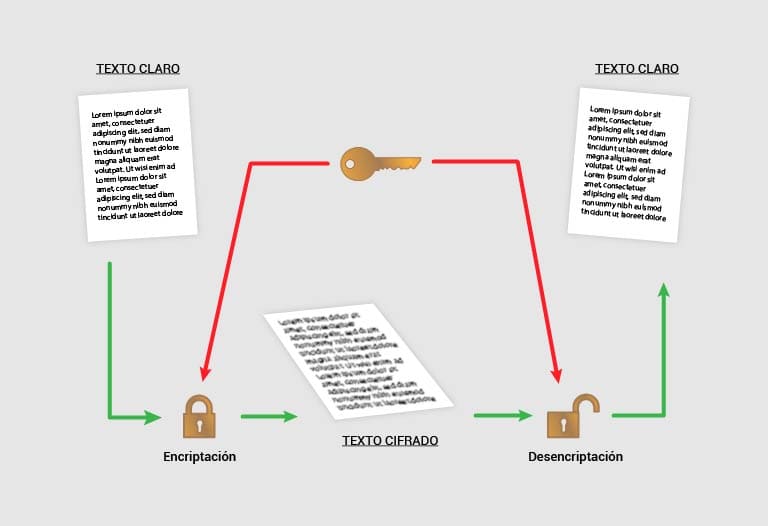

- Il mittente crittografa o nasconde un messaggio utilizzando un tipo di chiave.

- Questo messaggio crittografato viene quindi inviato al destinatario.

- Infine, il destinatario lo decodifica per generare il messaggio originale.

In un caso reale, immaginiamo che un poliziotto venga chiamato sulla scena del crimine. Per segnalare la situazione al suo superiore, lo farà mediante codici o cifrari da lui prestabiliti.

Usandoli, sta crittografando il messaggio, in modo che solo coloro che conoscono quella lingua lo capiranno.

Dopo che il messaggio è stato comunicato tramite cellulare o telefono, il superiore riceve il rapporto. Con la sua conoscenza preliminare della lingua utilizzata dall’ufficiale di polizia, comprendrà il messaggio (decifrandolo) e indica il suo ruolo nel sito.

Come possiamo vedere, nella crittografia, la chiave segreta è la più essenziale , poiché rende il messaggio o il valore illeggibile a un lettore o destinatario.

Pertanto, se siamo persone che non hanno nulla a che fare con la polizia, non capiremo a cosa si riferiscono. In questo modo, le informazioni rimarrano segrete.

Ora, ci sono diversi sistemi crittografici, quindi c’è una vasta gamma di possibilità di utilizzo all’interno di cryptos.

Tipi di crittografia utilizzati nelle criptovalute

In generale, vengono utilizzati tre tipi di tecniche crittografiche.

Funzioni hash

In opportunità precedenti, siamo stati in grado di approfondire quali funzioni hash y las catene di hash, sono, inizialmente, proprie di Bitcoin.

Tuttavia, in linea di massima, è un algoritmo che non utilizza alcuna chiave segreta.

Per questo motivo, il suo obiettivo è crittografare le transazioni dei blocchi precedenti , sulla base di una lunghezza di testo fissa. Attraverso questa crittografia, diventa impossibile recuperare il contenuto non crittografato.

Questo tipo di metodo è ampiamente utilizzato per l’estrazione mineraria.

Crittografia simmetrica o a chiave privata

Questa tecnica consiste nel fatto che, sia il mittente che il destinatario condividano un’unica chiave (chiavi simmetriche) , proprio come il processo di comunicazione di un poliziotto con un altro.

Pertanto, il mittente utilizza questa chiave per crittografare il suo messaggio e inviare il testo cifrato al destinatario.

Una volta che il testo cifrato arriva al destinatario, applica la stessa chiave per scoprirlo.

È relativamente semplice, ma ha i suoi svantaggi , poiché:

-

- Richiede che il mittente e il destinatario abbiano un accordo preventivo sulla chiave da utilizzare.

- Se ci sono molte operazioni, il numero di chiavi da memorizzare è molteplice.

Crittografia a chiave pubblica

Chiamata anche crittografia asimmetrica, è un metodo proposto nel 1976 da Whitfield Diffie e Martin Hellmon . Il suo scopo è di risolvere gli svantaggi della crittografia simmetrica.

Per fare ciò, utilizzano due tipi di chiavi correlate: chiavi pubbliche e private.

- La chiave pubblica può essere pubblicata liberamente e viene utilizzata per la crittografia dei messaggi. Di conseguenza, sarebbe come il codice a Morse. Tutti possono imparare a usarlo perché è noto il modo in cui i messaggi vengono crittografati.

- Tuttavia, per decifrare il messaggio viene utilizzata una chiave privata , che rimane segreta per non compromettere la riservatezza dei messaggi.

Per fare un altro esempio, è come se volessi inviare un messaggio al tuo amico Alessandro . Per crittografarlo, utilizzerai una chiave pubblica (codice Cesare).

Tuttavia, per decifrarlo, dovrai utilizzare la tua chiave o una chiave generata e concordata da entrambi.

Gli ultimi due tipi vengono utilizzati per generare certificati digitali di una transazione.

Pertanto, le chiavi sono molto simili a una firma digitale che consente di proteggere una transazione.

Per il nostro viaggio é tutto.

Se sei interessato a leggere più articoli associati alle notizie dell’universo cripto e ai suoi concetti di base, puoi fare clic sugli argomenti seguenti.

Se vuoi unirti a questa fantastica avventura sulle criptovalute, puoi andare sulla nostra home page e controllare i nostri servizi.

Il nostro team di supporto sarà sempre pronto a rispondere alle tue domande e ad aiutarti con tutto ciò di cui hai bisogno.

Arrivederci alla prossima!