Tabla de contenidos

Toggle¿Recuerdas esas películas o series de ciencia ficción, como Psycho Pass, donde salen esas casas chulas con tecnología de punta y hologramas por todos lados?

Un completo sueño ¿verdad? Pero ahora imagina que un ladrón quiere entrar a nuestra casa para llevarse alguna de nuestras pertenencias. Al ver que todo es completamente tecnológico y algunas cosas son holográficas (pero te permiten que dentro guardes cosas), se aventura a intentarlo.

Pero, oh, ¡sorpresa! Apenas trata de coger un objeto, todo cambia de orden automáticamente. El lindo florero de la sala de estar, ahora está en la habitación principal y cada vez que intenta tomar algo, pasa lo mismo.

Es como cuando nuestros padres cambiaban de sitio constantemente el escondite de los chocolates apenas veían que había un chocolate menos en la bolsa, pero de forma automática.

De un modo similar, podemos visualizar y comprender las cadenas hashes seguras o, como yo lo llamo, el método anti robo de Bitcoin.

Revisemos qué lo hace tan fundamental en la Blockchain de Bitcoin y de muchas criptos y cuál es la razón de que sea uno de los algoritmos más seguros dentro del ecosistema criptográfico.

¿Qué es un Hash Chain?

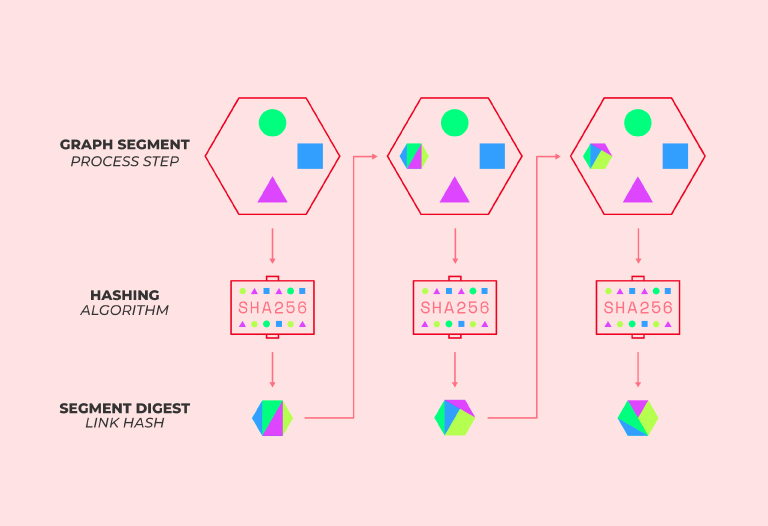

Una cadena de Hash, también llamada Hash Chain en inglés, es una secuencia de valores que se producen por la aplicación consecutiva de funciones hash criptográficas en un bloque o cadena de bloques específica.

Recordemos que la función hash, es una función criptográfica que codifica una cantidad de datos de entrada de una blockchain (lo que equivale a un hash correcto o válido).

Lo anterior, tiene el propósito de generar una cadena de caracteres única que representa, numéricamente, todos los datos y que se encuentra en ese bloque. Es decir, en vez de “Alicia le envió 5 btc a Luis” sería “DFCD3453”.

Ciertamente, es unidireccional, porque no puede revertirse después de que el hash del bloque haya sido confirmado. En otras palabras, es prácticamente imposible acceder a los datos originales. Si se modifica la información, se cambia el código que se generó.

Básicamente, una hash chain replica este proceso una gran cantidad de veces hasta finalizar una cadena de bloques completa. En consecuencia, es como un árbol de Merkel o un árbol de Hash pero de una sola rama o línea.

¿Cómo funciona?

Para comprender cómo va esto, imaginemos que estamos haciendo uso de la tecnología blockchain de algún proyecto. Puede ser Bitcoin de Satoshi Nakamoto, Ethereum de Vitalik Buterin o el que más te llame la atención.

Lo primero que debes hacer, es proporcionar unos datos de entrada en la primera interacción o sesión que abras para hacer la transacción.

Esta primera información, es codificada por una función hash como el algoritmo de hashes SHA-256, la cual dará como resultado un código con una longitud fija que ayudan a autenticar la próxima vez que introduzcas tus datos en una segunda sesión.

De esta manera, esa salida (el código resultante) es como una huella digital que identifica la entrada y los archivos.

A lo largo de un conjunto de sesiones, estas entradas de hash individuales, crean una cadena de hash que valida una entrada de un usuario de manera más profunda.

Posterior a ello, si todo es válido, se realizará y registrará la transacción.

¿Cuáles son sus usos?

Autenticación en blockchain

Como describimos en el apartado anterior, todos los procesos que ejecuta tiene la función de autenticar las entradas con claves de hash anteriores.

Este tipo de procesos de cadena de hash son muy utilizados por Bitcoin y otras criptomonedas.

Contraseñas de un solo uso

Este “método” o secuencia suele ser utilizado para producir claves de un solo uso a partir de una única clave y las claves se utilizan en el orden inverso de generación.

Dicho de otra forma, con una clave, se crean muchas y la primera, es la última que se usa y viceversa. Cada clave se puede usar una sola vez, lo cual refuerza la seguridad.

Este uso se popularizó gracias a las sugerencias de Leslie Lamport, un científico de computación reconocido por sus aportaciones a diversas teorías y algoritmos como la tolerancia a fallas bizantinas y por ser creador del procesador de textos LaTeX.

Detección en escáneres de virus

Las funciones hash son como huellas dactilares, por lo que suelen ser empleadas en el ámbito de la informática para detectar posibles modificaciones de un archivo.

También es útil para identificar archivos dañados, ya que este tipo de datos producen una salida distinta, lo que facilita el hallazgo por parte de softwares determinados.

Hasta aquí llegó nuestra travesía.

Si estás interesado en leer más artículos asociados con las novedades del universo de las criptos y sus conceptos básicos, puedes cliquear encima de las temáticas de abajo o ir a nuestro blog. Sabemos que serán totalmente de utilidad para ti.