Tabla de Contenidos

ToggleAntes de adentrarnos en los vastos caminos y senderos que tenemos planeados para hoy, comencemos imaginándonos que fuimos introducidos, sin querer, en una película tipo SAW o “La habitación de Fermat”, donde estamos encerrados en una locación con diferentes personas, tanto conocidas como desconocidas para nosotros.

Ante ello, se nos presenta la premisa de que, o resolvemos ciertos juegos/acertijos matemáticos para sobrevivir, o terminaremos en un final catastrófico.

Por tanto, debemos cooperar entre nosotros, ya que uniendo todas las ideas o soluciones que tengamos sobre los retos, lograremos avanzar para escapar de un destino cruel.

En esta situación, todos los mensajes que nos van dando juego tras juego se complementan y nos dan más información, ya sea acerca de las otras personas que nos rodean o de por qué estamos allí.

Al final, todos nuestros esfuerzos se unen y, aunque unos ganan en unas y otros pierden, recibimos como incentivo continuar con nuestras vidas y corroborar la las suposiciones que poseemos.

De una manera similar, pero menos sangrienta y terrorífica, es que funciona el sistema de trabajo o Proof of Work, así que prepárate, porque en este artículo hablaremos de minería, en qué consiste este interesante mecanismo y su origen.

¿Qué es Proof of Work (PoW)?

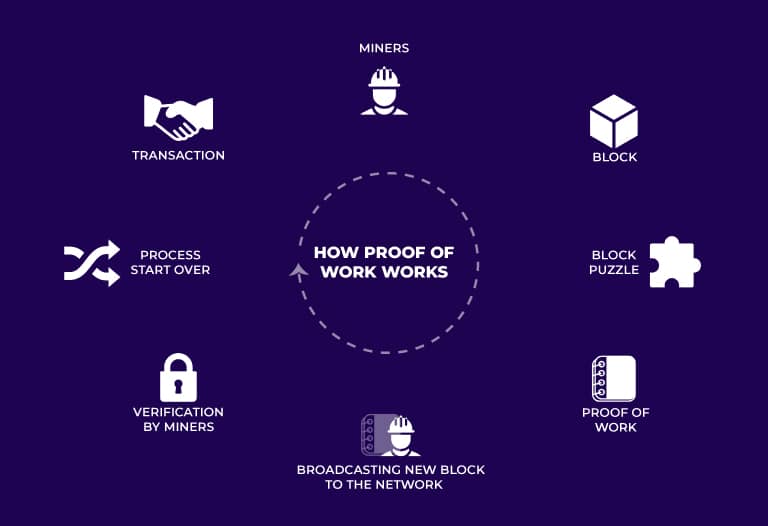

El sistema de prueba de trabajo o Proof of Work, “PoW” por su abreviación, es uno de los algoritmos de consenso más utilizados para el minado de criptomonedas, al igual que Proof of Stake (PoS).

Su función es relativamente simple: evitar los double-spends (gastos dobles, mejor entendidos como duplicación o uso de una misma moneda en dos o más transacciones diferentes), verificando y registrando las transacciones de forma segura.

Para este fin, hace uso de la función hash, el cual es un tipo de función criptográfica que hace uso de funciones matemáticas para codificar la información expuesta en la tecnología blockchain, asegurando que sea auténtica y única, resultando en un hash válido.

Es de carácter irreversible y cada hash del bloque, codifica los datos del bloque anterior y así sucesivamente en toda la cadena de bloques.

En síntesis, la prueba de trabajo se logra cuando ciertos ordenadores o maquinas mineras resuelven un problema matemático complejo y son recompensados por agregar un bloque (con transacciones dentro) a la cadena de bloques.

Estos problema matemáticos tienen la particularidad de no tener una forma «eficiente» de resolverse y es por eso que los mineros tienen que encontrar la respuesta al problema probando combinaciones.

Para realizar más cálculos necesitan equipos más potentes y es por eso que habrás escuchado que se necesitan rigs de minería que realizan un gran esfuerzo energético.

¿Cómo inició todo? La historia de PoW

Devolvámonos a los años 90, donde, aunque los ordenadores no tenían ni la mitad de funciones que cumplen ahora, supusieron una revolución tecnológica brutal.

Ya en esta década, en 1992, se comenzó a hablar tanto de seguridad como de spam o correos maliciosos y esto lo observamos de la mano de científicos informáticos como Cynthia Dwork y Moni Naor en su artículo “precios a través del procesamiento o la lucha contra el correo basura”, quienes expusieron que, para afrontar una ola de correo electrónicos fraudulentos y otros problemas asociados, se requería que un usuario calculara una función moderadamente difícil, pero no intratable.

¿Esto te suena a algo? ¡Sí, lo tienes! Es como el ejemplo que te daba de SAW y la habitación de Fermat, donde, para rectificar las sospechas acerca de tus compañeros de habitación y esclarecer dudas (en este caso, la inquietud es si un correo es fraudulento o es spam), resolvemos acertijos.

Esta es, sin dudas, la base completa del sistema de prueba de trabajo, dado que su función es que una parte, llamada “the prover” o el demostrador, prueba a los demás (verificadores) que se ha gastado una cierta cantidad de esfuerzo computacional específico.

Por consiguiente, los verificadores pueden confirmar el gasto con un esfuerzo mínimo de su parte. Este concepto fue inventado por los ya mencionados Dwork y Naor en 1993.

Sin embargo, el término “prueba de trabajo” solo fue usado y formalizado en el artículo de 1999 de Markus Jakobsson y Ari Juels, investigadores y escritores de seguridad informática.

Ahora, con la idea en mente de lo que Cynthia Dwork y Moni Naor comentaban en su artículo, hubo un mecanismo esencialmente importante que se presentó muchos años antes del documento técnico de Bitcoin, conocido como Hascash.

Hascash es un tipo de sistema de proof of work que fue propuesto en 1997 por Adam Back y, descrito de manera más formal, en el artículo “Hashcash: una contramedida de denegación de servicio” del mismo autor en 2002.

De manera simple, en los correos electrónicos, se agregaba una codificación textual al encabezado de un correo electrónico para demostrar que se gastó una cantidad de tiempo en generarse, por lo su remitente no era un spammer.

Este mecanismo, por primera vez, demostró que una prueba de trabajo (proof of work) funcionaba bastante bien en la realidad y le abrió la puerta al desarrollo de los sistemas PoW en otros escenarios.

Posteriormente, en 2008, fue que Satoshi Nakamoto hizo público el protocolo de Bitcoin mediante un artículo, en donde establece a Proof of Work como un aspecto clave de su funcionalidad, lo que ocasionó, finalmente, que el algoritmo PoW fuese muy popular.

En la actualidad, diversos proyectos como Bitcoin Cash, Bitcoin, Ethereum, Litecoin y otras criptomonedas, utilizan la prueba de trabajo, principalmente por su aporte a la minería competitiva.

¿Cómo funciona?

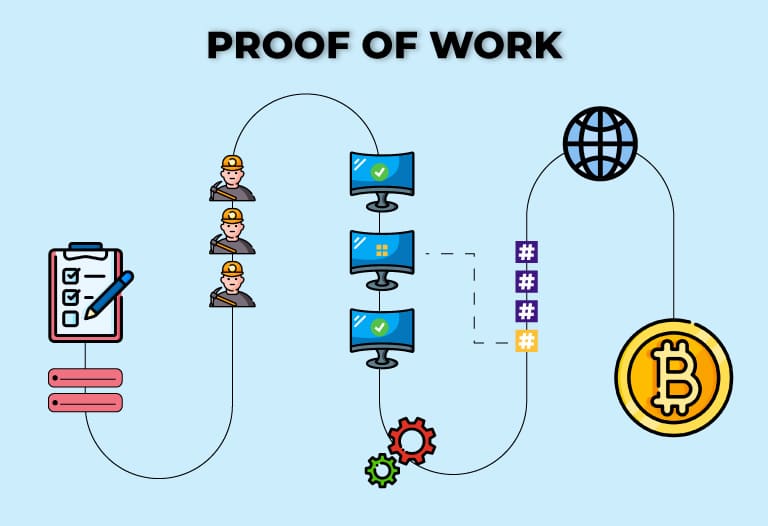

Para entender cómo funciona la prueba de trabajo, lo dividiré en cinco fases:

- Los participantes de la red o nodo establecen una conexión con la red, quien le asigna una tarea o acertijo computacionalmente completo, el cual debe ser solucionado para recibir un incentivo (recompensa en criptomonedas). En el caso de SAW, es la prueba que se nos presenta que debemos solucionar para poder sobrevivir cuando nos encontramos con Jigsaw.

- Comenzamos a solucionar el acertijo de película de terror o el problema matemático, el cual, realmente, debe ser resuelto por ciertos equipos informáticos (varía según la criptomoneda) caracterizados por cierta potencia.

- Una vez terminado, el minero o participante, comparte su resultado.Lo que en SAW es la llamada a la acción para salir de alguna máquina o situación.

- Posteriormente, se revisa que la solución cumpla con los requerimientos del sistema y si lo hace, se le brinda acceso. En caso de que no, se rechaza el acceso y la solución que, en las películas, conlleva a un desenlace complicado. Acá también se verifica la protección contra el doble gasto.

- Una vez se confirme que el problema fue descifrado exitosamente, el usuario o minero accede a los recursos de la red y recibe su incentivo que serían criptomonedas o, en nuestros thrillers, la finalización de una horrible experiencia. En este punto, se puede obtener hash en particular que codifica todo el proceso.

¿Cuáles son sus ventajas y desventajas?

Ventajas

Por todo lo que hemos repasado, hemos observado que es un proceso muy seguro. Los mineros reciben el recompensas a cambio de aportar su poder de cómputo a la red de blockchain. Esto hace más difícil y costoso que alguien pueda atacar estas blockchains.

Además PoW generalmente brinda una mayor descentralización a cualquier red.

Por otra parte, tiene una buena defensa contra ataques DoS (Denial of Service o Denegación de Servicio), por lo que no comenzaría a rechazar peticiones por la “poca capacidad” de respuesta que podría presentar frente a toda la demanda.

Desventajas

Debido a que cada vez se va aumentando la dificultad de los acertijos que se presentan por los reajustes que pueda tener el sistema al considerar los tiempos de respuesta de los acertijos, cada vez se necesita un hardware más poderoso y altamente especializado.

Adicionalmente, consumen mucha energía y es vulnerable a ataques del 51%, o ataques mayoritarios, en pequeñas cadenas de prueba de trabajo, lo que significa que un usuario o un grupo de usuarios tienen suficiente poder para controlar lo que ocurre dentro de la red.

¡Me alegra ver que llegaste hasta este punto!

Sé que ha sido un artículo repleto de información, pero esperamos que sea muy útil para comprender un poco más el funcionamiento del estupendo ecosistema de las criptos.

Pero…oh… espera, ¿te has quedado con ganas de más?

¡No te preocupes! en Bitnovo, estamos trabajando fuertemente para que no sólo tengas la mejor información al alcance de tu mano y en menos de lo que canta un gallo en nuestro blog, sino que también tenemos nuestra propia página web donde te acercamos al mundo de las criptos de forma fácil, rápida y segura.

¿Estás listo para pasar a la acción? Perfecto, nos vemos en Bitnovo y en el blog en una nueva publicación.