Qu’est-ce que la preuve de travail ? Le protocole de consensus de Bitcoin

Table des matières

ToggleAvant de nous plonger dans les vastes chemins et sentiers que nous avons prévus pour aujourd’hui, commençons par imaginer que nous avons été introduits sans le vouloir dans un film de type SAW ou « Fermat’s Room », où nous sommes enfermés dans un lieu avec différentes personnes, connues et inconnues de nous.

Dans ce contexte, on nous présente le principe suivant : soit nous résolvons certains jeux/énigmes mathématiques afin de survivre, soit nous connaîtrons une fin catastrophique.

Par conséquent, nous devons coopérer les uns avec les autres, car en mettant en commun toutes les idées ou solutions que nous avons sur les défis à relever, nous serons en mesure d’aller de l’avant pour échapper à un destin cruel.

Dans cette situation, tous les messages que nous recevons jeu après jeu se complètent et nous donnent plus d’informations, soit sur les autres personnes qui nous entourent, soit sur la raison pour laquelle nous sommes là.

En fin de compte, tous nos efforts se conjuguent et, bien que certains gagnent à certains endroits et que d’autres perdent à d’autres, nous sommes incités à poursuivre notre vie et à corroborer les hypothèses que nous avons.

De manière similaire, mais moins sanglante et terrifiante, c’est ainsi que fonctionne le système Proof of Work, alors préparez-vous, car dans cet article, nous allons parler du minage, de ce qu’est ce mécanisme intéressant et de son origine.

Qu’est-ce que la Proof Of Work (PoW)?

Proof of Work, ou « PoW » en abrégé, est l’un des algorithmes de consensus les plus utilisés pour le minage de crypto-monnaies, tout comme Proof of Stake (PoS).

Sa fonction est relativement simple: éviter les doubles dépenses (la double dépense, mieux comprise comme la duplication ou l’utilisation de la même pièce dans deux ou plusieurs transactions différentes) en vérifiant et en enregistrant les transactions de manière sécurisée.

À cette fin, elle fait appel à la fonction hash, qui est un type de fonction cryptographique faisant appel à des fonctions mathématiques pour coder les informations exposées dans la technologie blockchain, en veillant à ce qu’elles soient authentiques et uniques, ce qui donne lieu à un hachage valide.

Elle est de nature irréversible et chaque hachage du bloc encode les données du bloc précédent et ainsi de suite tout au long de la blockchain.

En bref, la preuve de travail est réalisée lorsque certains ordinateurs ou machines de minage résolvent un problème mathématique complexe et sont récompensés par l’ajout d’un bloc (avec des transactions à l’intérieur) à la blockchain.

Ces problèmes mathématiques ont la particularité de ne pas avoir de moyen « efficace » d’être résolus et c’est pourquoi les mineurs doivent trouver la réponse au problème en essayant des combinaisons.

Pour effectuer un plus grand nombre de calculs, ils ont besoin d’équipements plus puissants. C’est pourquoi vous avez peut-être entendu dire que les appareils ou “rigs” de minérie sont gourmands en énergie.

Comment tout cela a-t-il commencé ? L’histoire du PoW

Revenons aux années 1990, où, même si les ordinateurs n’avaient pas la moitié des fonctions qu’ils ont aujourd’hui, ils ont constitué une révolution technologique brutale.

Déjà au cours de cette décennie, en 1992, les gens ont commencé à parler de sécurité autant que de spam ou de courriels malveillants, et nous le constatons chez des informaticiens comme Cynthia Dwork et Moni Naor dans leur article « pricing through processing or fighting spam », qui ont fait valoir que, pour faire face à une vague de courriels frauduleux et à d’autres problèmes connexes, un utilisateur devait calculer une fonction modérément difficile, mais pas intraitable.

Cela vous semble-t-il familier ? Oui, c’est le cas ! C’est comme l’exemple que je vous ai donné de SAW et de la chambre de Fermat, où, pour rectifier des soupçons sur vos colocataires et clarifier des doutes (dans ce cas, le souci est de savoir si un courriel est frauduleux ou un spam), nous résolvons des énigmes.

C’est en effet toute la base du système de preuve de travail, puisque sa fonction est qu’une partie, appelée « le prouveur », prouve aux autres (vérificateurs) qu’une certaine quantité d’effort de calcul spécifique a été dépensée.

Les vérificateurs peuvent donc confirmer les dépenses avec un minimum d’effort de leur part. Ce concept a été inventé par Dwork et Naor, déjà cités, en 1993.

Cependant, le terme « preuve de travail » n’a été utilisé et formalisé que dans l’article de 1999 de Markus Jakobsson et Ari Juels, chercheurs et auteurs en sécurité informatique.

Maintenant, en gardant à l’esprit l’idée de ce que Cynthia Dwork et Moni Naor ont discuté dans leur article, il y avait un mécanisme essentiellement important qui a été introduit bien des années avant le livre blanc sur le Bitcoin, connu sous le nom de Hascash.

Hascash est un type de système de preuve de travail qui a été proposé en 1997 par Adam Back et, décrit plus formellement, dans l’article « Hashcash : a denial of service countermeasure » du même auteur en 2002.

En termes simples, dans les courriels, un encodage textuel était ajouté à l’en-tête d’un courriel pour montrer qu’il avait mis un certain temps à être généré, de sorte que son expéditeur n’était pas un spammeur.

Ce mécanisme a démontré, pour la première fois, qu’une preuve de travail fonctionnait assez bien dans la réalité et a ouvert la porte au développement de systèmes de PoW dans d’autres scénarios.

Plus tard, en 2008, c’est Satoshi Nakamoto qui a rendu public le protocole Bitcoin dans un article, dans lequel il a établi la preuve de travail comme un aspect clé de sa fonctionnalité, ce qui a finalement rendu l’algorithme Proof of Work très populaire.

Aujourd’hui, plusieurs projets tels que Bitcoin Cash, Bitcoin, Ethereum, Litecoin et d’autres crypto-monnaies utilisent la preuve de travail, principalement en raison de sa contribution au minage compétitif.

Comment cela fonctionne-t-il?

Pour comprendre comment fonctionne la preuve de travail, je vais la décomposer en cinq phases:

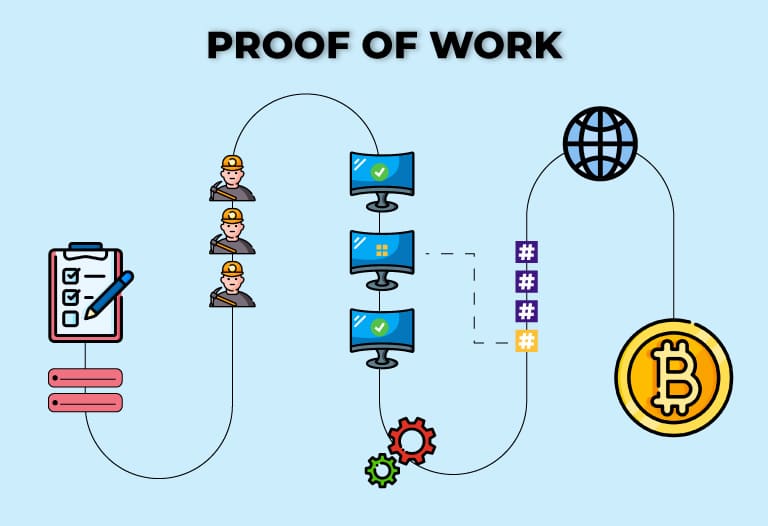

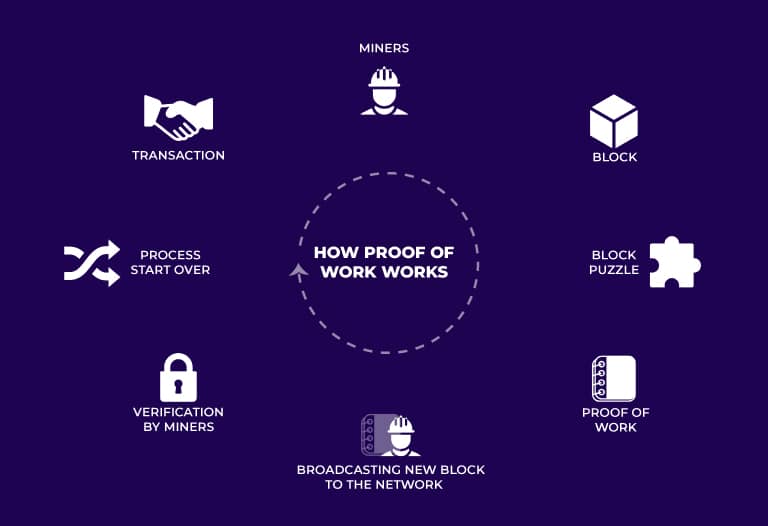

- Les participants ou les nœuds du réseau établissent une connexion avec le réseau, qui leur attribue une tâche ou une énigme complète sur le plan informatique, qu’ils doivent résoudre pour recevoir une incitation (récompense en crypto-monnaies). Dans le cas de SAW, c’est le test qui nous est présenté que nous devons résoudre pour survivre lorsque nous rencontrons Jigsaw.

- Nous commençons à résoudre l’énigme du film d’horreur ou le problème mathématique, qui doit en fait être résolu par certains équipements informatiques (varie selon la crypto-monnaie) caractérisés par une certaine puissance.

- Une fois terminé, le mineur ou le participant partage le résultat.

Ce qui dans SAW est l’appel à l’action pour sortir d’une machine ou d’une situation.

- Ensuite, la solution est vérifiée pour s’assurer qu’elle répond aux exigences du système et si c’est le cas, elle est autorisée à accéder au système. Si ce n’est pas le cas, l’accès est refusé et la solution est rejetée, ce qui, dans les films, conduit à un résultat compliqué. La protection contre les doubles dépenses est également vérifiée ici.

- Une fois qu’il est confirmé que le problème a été résolu avec succès, l’utilisateur ou le mineur obtient l’accès aux ressources du réseau et reçoit son incitation sous forme de crypto-monnaies ou, dans nos thrillers, la fin d’une expérience horrible. À ce stade, vous pouvez obtenir le hachage particulier qui code l’ensemble du processus.

Quels sont les avantages et les inconvénients?

Avantages

D’après tout ce que nous avons examiné, nous avons constaté qu’il s’agit d’un processus très sûr. Les mineurs reçoivent des récompenses en échange de la contribution de leur puissance de calcul au réseau de la blockchain. Il est donc plus difficile et plus coûteux pour quelqu’un d’attaquer ces blockchains.

En outre, le PoW apporte généralement une plus grande décentralisation à tout réseau.

D’autre part, il dispose d’une bonne défense contre les attaques DoS (Denial of Service), de sorte qu’il ne commencerait pas à rejeter des demandes en raison de la réponse de « faible capacité » qu’il pourrait présenter face à toute la demande.

Inconvénients

En raison de la difficulté croissante des énigmes présentées par les réajustements que le système peut avoir en considérant les temps de réponse des énigmes, un matériel de plus en plus puissant et hautement spécialisé est nécessaire.

En outre, elles consomment beaucoup d’énergie et sont vulnérables aux attaques à 51 %, ou attaques en gros, sur les petites chaînes de preuve de travail, ce qui signifie qu’un utilisateur ou un groupe d’utilisateurs a suffisamment de pouvoir pour contrôler ce qui se passe dans le réseau.

Content de voir que vous êtes arrivé jusqu’ici!

Je sais que cet article a été riche en informations, mais j’espère qu’il vous a aidé à comprendre un peu mieux le fonctionnement de l’écosystème cryptographique.

Mais….oh… attends, tu es resté sur ta faim?

Ne vous inquiétez pas! Chez Bitnovo, nous travaillons dur pour que vous ayez non seulement les meilleures informations à portée de main et en moins de temps qu’il n’en faut pour qu’un coq chante sur notre blog, mais nous avons aussi notre propre site web où nous vous rapprochons du monde des cryptos d’une manière simple, rapide et sécurisée.

Êtes-vous prêt à passer à l’action ? Super, rendez-vous sur Bitnovo et sur le blog dans un nouvel article.