Tabla de contenidos

ToggleSi eres un usuario activo en el mundo de las criptomonedas, uno de los conceptos que debes conocer son los ataques más comunes. Entre estos destacan los ataques DDoS. Estos son un tipo de ataque donde los hackers buscan evitar que los usuarios de un sistema determinado online sean incapaces de acceder a este. Esto lo logran a través de peticiones ilegítimas de servicio y así consiguen saturar el sistema. En este artículo te contaremos todo sobre este tipo de ataques y cómo funcionan.

Este tipo de ataques se lleva a cabo con el objetivo de que los usuarios legítimos del sistema no logren hacer uso del mismo, así como del servicio que este presta. Los ataques DDoS pueden o bien estar dirigidos a afectar directamente a la fuente que ofrece la información, a la aplicación o bien el canal de transmisión de dicho sistema. Esto puede lograrse de forma fácil cuando se explotan las vulnerabilidades de un determinado sistema o se sobrecarga la capacidad de los servidores. Cuando se sobrecarga la capacidad de los servidores, llevar a cabo el ataque es mucho más sencillo y efectivo que en otros casos.

¿Cómo funcionan estos ataques?

Aunque este tipo de ataques se pueden llevar a cabo de diversas formas, la mayoría de ellos tienen el mismo objetivo que es lograr derrumbar un servicio ofrecido por una red o por un sistema computacional.

Todos estos ataques comparten el mismo modo de operar que es el siguiente: primero se centran en consumir la totalidad de los recursos computacionales de la red con el objetivo de lograr un colapso del servicio. Estos ataques suelen centrarse en objetivos principales como el ancho de banda, el espacio de disco, e incluso el tiempo de procesador.

Para llevar a cabo este ataque, primero se altera la información de configuración. Los ataques DDoS suelen ser más elaborados que la mayoría de ataques, debido a para ejecutarlos es necesario un estudio completo de las vulnerabilidades del sistema y de los protocolos que hacen posible su funcionamiento

Una vez se conoce toda la información necesaria, el siguiente paso es alterarla. Se altera la información de estado, como por ejemplo la interrupción de sesiones TCP, etcétera. El siguiente paso parte de la obstrucción de los medios de comunicación que permiten a los usuarios comunicarse entre sí de forma adecuada. Por último, se explotan las vulnerabilidades del sistema o de sus partes para conseguir que este deje de funcionar correctamente.

Impacto de este ataque sobre una blockchain

Es importante tener en cuenta que las cadenas de bloques son, en su mayoría, resistentes a este tipo de ataques. Esto se debe a su naturaleza descentralizada. Sin embargo, no está de más saber qué pasaría si uno de estos ataques lograse afectar a una blockchain.

Imaginemos que un ataque DDoS tiene impacto sobre la red de Ethereum. En este caso, el ataque afectaría a millones de usuarios en toda la red. Las consecuencias del ataque no se verían solo en la red principal, sino que también afectaría al resto de tokens que hay en ella (que no son pocos). También se verían afectadas las DApps, los exchanges descentralizados y todos aquellos proyectos que funcionen sobre la red de Ethereum. Todos estos proyectos quedarían obsoletos.

Claramente, no saldría nada positivo de este acontecimiento y veríamos un impacto negativo directo sobre la capacidad de la red. A raíz de ello cientos de usuarios se cuestionarían la seguridad de la mismo, tendría una clara repercusión sobre el precio del Ether y nos llevaría a una caída notable en su capitalización de mercado. En el caso de que este ataque lograse afectar a la red, está claro que tendría consecuencias devastadoras para la misma. Probablemente, para contrarrestar algunos de estos daños se lanzarían hard forks como sucedió en el caso de Ethereum Classic.

Todo lo detallado anteriormente es solo un ejemplo de lo que podría pasar en caso de que la seguridad de la blockchain no fuese suficiente. Aunque, por lo general, la tecnología de la cadena de bloques es una de las más seguras, cuenta con numerosos factores explotables.

Ataque DoS vs. DDoS

Estos son las dos tácticas más empleadas en este tipo de ataques. DoS o denegación de servicio y la denegación de servicio distribuido o DDoS. La principal diferencia entre estos dos tipos de ataques se centra en el número de ordenadores o IP’s empleados para llevar a cabo el ataque.

En los ataques de denegación de servicio o DoS el funcionamiento parte de enviar una gran cantidad de peticiones al servicio o red desde una misma máquina o dirección IP. Estas peticiones acaban agotando los recursos que ofrece el servicio, llevándolo a sobrepasar su capacidad de respuesta. Esto provoca que el sistema comience a rechazar peticiones. La consecuencia principal de este ataque es que el sistema queda inutilizado en su totalidad hasta que se tomen medidas para corregir el problema.

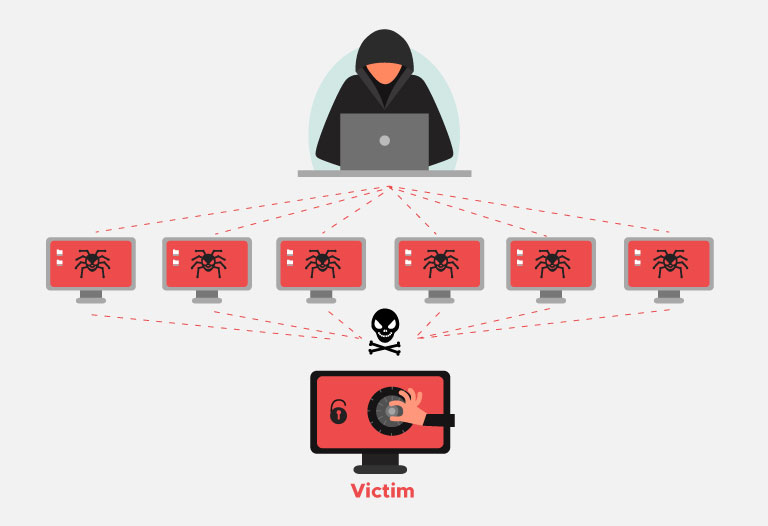

Por otro lado, encontramos los ataques DDoS. En este tipo de ataques se realizan las mismas peticiones, pero la diferencia es que para ello se emplean una gran cantidad de ordenadores e IPs. Todas las peticiones son llevadas a cabo al mismo tiempo y están orientadas al mismo sistema que sería el objetivo del ataque. Este tipo de ataques es más complicado de manejar. Esto se debe a que al venir las peticiones de diversos ordenadores o IPs el administrador del servicio no puede bloquearlas todas. Este tipo de ataques suele ser altamente efectivo contra los sistemas que se resisten a ataques DoS.

Para reclutar los ordenadores que llevan a cabo los ataques DDoS se lanza una infección de un malware. A través de este software malicioso, los equipos empiezan a actuar exactamente igual que una red de zombis infectados y controlados por un hacker de forma remota.

Cuanto mayor sea el tamaño y el funcionamiento de la red, mayor será su capacidad para defenderse de ataques realizados por un solo ordenador. Sin embargo, cuando el ataque es realizado por varios ordenadores, es más complicado defenderse.